Les entreprises de la tech comme Google et Facebook offrent à leurs utilisateurs des services gratuits (Google.com, gmail, Youtube, Facebook) et performants (bande passante, fonctionnalités, taille de la communauté) en échange d’une collecte d’information permettant la création de profils d’utilisateurs. Ces mêmes profils étant par la suite ciblés par de la publicité personnalisée.

II. Améliorer les prédictions

Pour augmenter les revenus publicitaires, les acteurs de la tech doivent sans cesse améliorer leurs connaissances sur les utilisateurs afin de proposer des annonces publicitaires toujours plus ciblées et pertinentes. L’objectif est dorénavant d’améliorer la prédiction de nos comportements en ligne en analysant les données récoltées.

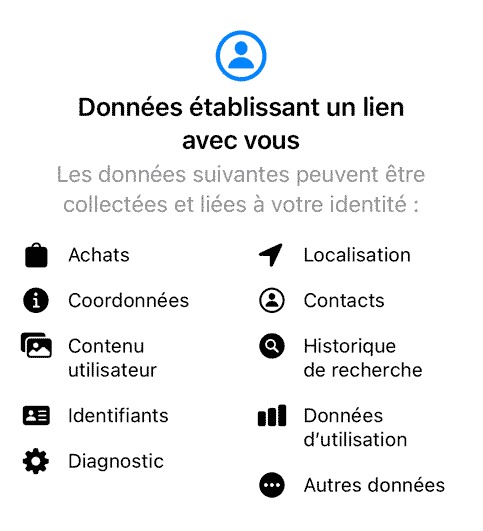

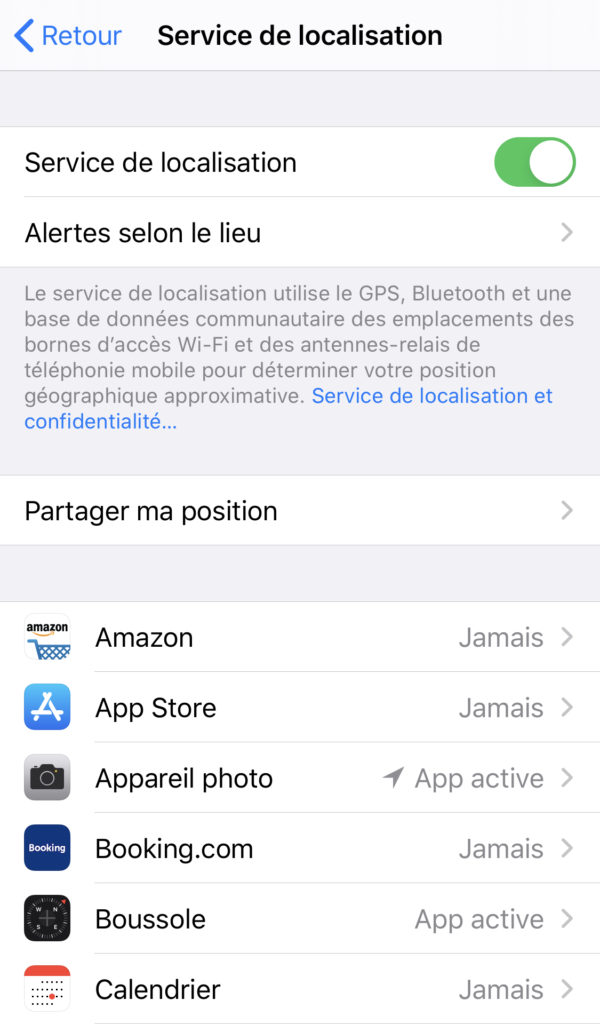

III. Varier les sources de données

Pour obtenir des prédictions comportementales très précises et donc très lucratives, il faut maintenant sonder nos particularités les plus intimes. Cela est rendu possible par la multiplicité des sources générant de la donnée personnelle et comportementale : analyse de notre timbre vocale au travers des assistants vocaux, recherches intimes sur Google ou Youtube, thermomètres, réfrigérateurs et montres connectés, humeur du jour et fragilités psychologiques en fonction des vidéos regardées; et maintenant, nous dit Shoshana Zuboff, l’IA pour venir légitimer le modèle…