Serge Misik est Responsable de la Sécurité des Systèmes d’Information (RSSI) de Paris Ouest La Défense (POLD). Dans le dernier épisode de Safe & Sound, l’excellent podcast de CYBIAH, il y dévoile ses défis et ses responsabilités du quotidien. Découvrez comment il anticipe les cybermenaces, élabore des stratégies de protection et sensibilise les équipes pour garantir la sécurité numérique. Un échange captivant (dont je vous propose une synthèse ci-dessous) pour mieux comprendre ce rôle clé et renforcer la culture en cybersécurité de votre organisation !

Serge Misik est un RSSI dit mutualisé. Il travaille pour les 11 communes couvertes par Paris Ouest La Défense ainsi que pour l’établissement public territorial. Sa mission est de les aider à élever leur niveau de maturité en favorisant une démarche d’amélioration continue.

Que l’on travaille dans les collectivités ou dans le secteur privé, on est toujours la cible de personnes malveillantes. Nous pouvons distinguer quatre types de menaces :

Les collectivités manipulent des données qui valent de l’or. Les données de santé, les documents officiels comme les passeports, des quotients familiaux…. Toutes ces données sont importantes et attirent les cybercriminels qui souhaitent s’en emparer pour les revendre, ou en faire des faux (pour ensuite les revendre).

Les attaques cyber augmentent et surtout se complexifient. Par le passé, les attaques sophistiquées et persistantes étaient surtout l’œuvre de groupes organisés et structurés (Type groupe APT, pour Advanced Persistant Threat). Mais avec l’IA, la donne est en train de changer.

Aujourd’hui, ce sont de véritables PME qui se montent sur le Dark Net (et qui recrutent). Les machines et l’IA viennent en support en complexifiant les attaques. C’est le cas notamment des cyberattaques par kill chain pilotées par des logiciels qui automatisent les sept étapes (phase de reconnaissance > armement > livraison > exploitation > installation > commandement et contrôle > actions sur l’objectif). Un peu comme l’attaque de TV5 monde en 2015 qui est un cas d’école.

Actuellement, une menace reste environ 150 jours dans les systèmes informatiques avant d’être détectée. Soit 5 mois pour collecter, observer ce qu’il se passe sur le réseau…. Et si l’attaquant a décidé de vous cibler, vous avez beau avoir tout l’équipement nécessaire, la bonne sécurité, il rentrera. Par le passé, les attaquants lançaient de nombreuses attaques et récupéraient des petites sommes. Aujourd’hui, ils analysent beaucoup plus le contexte et réalisent une attaque qu’il sera quasi impossible d’empêcher. L’objectif est alors de réduire l’impact de l’incident.

On assiste de plus en plus à un changement de paradigme pour se diriger vers une posture plus offensive. On va essayer maintenant de mieux comprendre la personne menaçante, via la Threat Intelligence. Avec le développement de l’IA, il n’y a pas d’autre choix que de renforcer sa posture de cybersécurité.

On n’est jamais préparé à vivre une attaque, et on réagit comme on peut. La particularité de l’attaque cyber est qu’elle est fulgurante. Ça commence par l’appel d’un collaborateur sur le téléphone portable du RSSI, puis deux, puis trois, etc…Les mesures d’urgences à mettre en place sont très logiques : déconnecter un PC (mais surtout ne pas l’éteindre pour analyser d’éventuelles traces laissées par l’attaquant), isoler des bouts de réseaux… De manière à endiguer l’attaque et la contenir là où elle est. Lors de l’attaque par ransomware subit par Bouygues Construction en janvier 2020, des traces ont été retrouvées sur des serveurs situés au Canada. Quelques heures seulement après, le ransomware avait atteint les serveurs localisés au siège Français à Guyancourt.

Méthodes pour se protéger efficacement contre une cyber-attaque :

Il existe différentes méthodes, comme dans toute gestion du changement. Il y a des personnes récalcitrantes, des personnes anxiogènes… On commence par expliquer en vulgarisant très simplement (vous êtes spammés tous les jours…le CPF, antai, fournisseur d’énergie, etc…). Les utilisateurs reçoivent dans la vraie vie ce qu’ils peuvent recevoir dans la vie professionnelle. Ça leur parle. Les banques obligent depuis quelques années déjà à la double authentification. Les mots de passe se complexifient (# minimum de caractères,…). On trouve de plus en plus d’applications qui proposent ce genre de mesures de protection. Tout cela contribue à sensibiliser les utilisateurs. Il faut démystifier la cybersécurité et en parler simplement. On commence à en parler à la télévision, avec des experts qui viennent le soir expliquer les attaques. La menace devient tangible et palpable.

Les campagnes de sensibilisation comme les courriels de hameçonnages sont un classique dans l’arsenal de sensibilisation à la disposition du RSSI. Mais les campagnes s’étalent maintenant dans le temps et ciblent des segments de population pour éviter d’éveiller les soupçons.

Le e-learning est également un levier traditionnel. Mais fini les formations de plusieurs heures scotchées derrière son écran. Place à la réalisation de vidéos ludiques de 4 à 5min, des infographies animées, des textes, images, quiz et visuels interactifs. L’objectif est de réaliser 1h30 à 2h de sensibilisation à l’année ! Avec ça, POLD est passé d’un taux de clic de 19% à entre 2% et 6%. Attention, un clic reste toujours fatal. Mais le risque est statistiquement réduit.

La cybersécurité dans une PME n’est pas si compliquée que ça. Il faut identifier sa valeur et ses actifs stratégiques (fichier clients, brevets). Dans les petites structures, il y a rarement plus de quelques actifs critiques.

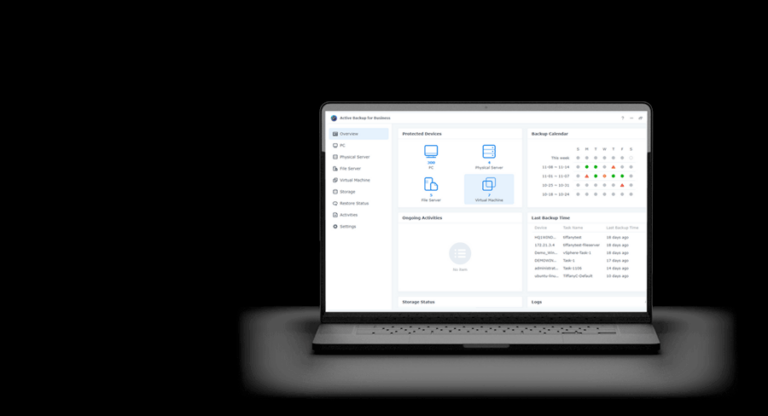

Ensuite on s’assure de mettre en place des mesures de protection puis de détection (voir les SOC managés). La PME ou la collectivité a besoin qu’on l’aide à mutualiser ses actifs.

Et enfin, il est nécessaire d’assurer sa propre résilience à travers des Plans de Continuité d’Activité (PCA). Une PME qui sauvegarde ses données en suivant la règle des 3-2-1 pourra demain très facilement récupérer ses données, sans avoir à payer de rançon. Par contre, il est nécessaire de les chiffrer (pour lutter contre le crypt ‘n’ leak). L’Agence Française pour la Sécurité des Systèmes d’Information (ANSSI) a publié un guide d’hygiène informatique qui présente 42 mesures pratiques à mettre en place. Il n’est pas nécessaire de les mettre toutes en place au même moment. Ce qui serait tout à fait impossible. La PME pourra également se tourner vers des dispositifs, aides et subventions publiques pour améliorer sa protection contre les cyberattaques.

Et Serge Misik de conclure cet échange en paraphrasant le philosophe chinois Lao Tseu. Parce que même le plus long voyage [vers la cybersécurité] commence par un premier pas.

APPROFONDIR