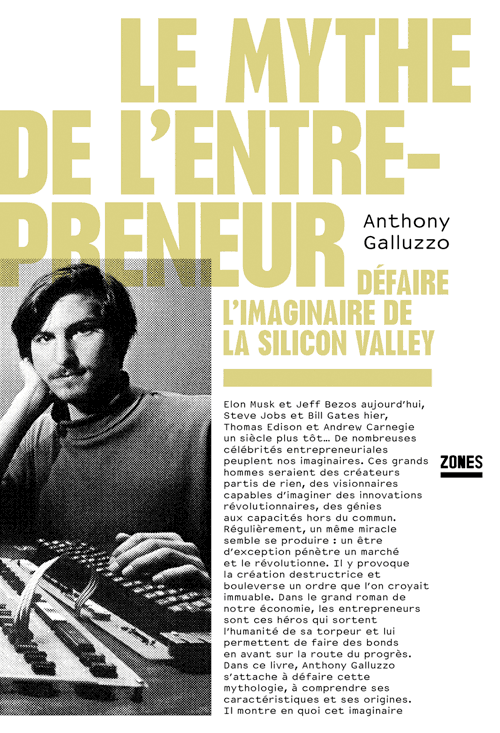

Le mythe de l’entrepreneur, défaire l’imaginaire de la Silicon Valley

Elon Musk, Jeff Bezos, Bill Gates, Thomas Edison ou Andrew Carnegie. Ces entrepreneurs de génie peuplent nos imaginaires. Anthony Galluzzo s’attache à défaire méthodiquement cette mythologie.

Résumé du livre Le mythe de l’entrepreneur, défaire l’imaginaire de la Silicon Valley

Elon Musk et Jeff Bezos aujourd’hui, Steve Jobs et Bill Gates hier, Thomas Edison et Andrew Carnegie un siècle plus tôt… De nombreuses célébrités entrepreneuriales peuplent nos imaginaires. Ces grands hommes seraient des créateurs partis de rien, des visionnaires capables d’imaginer des innovations révolutionnaires, des génies aux capacités hors du commun.

Régulièrement, un même miracle semble se produire : un être d’exception pénètre un marché et le révolutionne. Il y provoque la création destructrice et bouleverse un ordre que l’on croyait immuable. Dans le grand roman de notre économie, les entrepreneurs sont ces héros qui sortent l’humanité de sa torpeur et lui permettent de faire des bonds en avant sur la route du progrès.

Dans ce livre, Anthony Galluzzo s’attache à défaire cette mythologie, à comprendre ses caractéristiques et ses origines. Il montre en quoi cet imaginaire fantasmatique nous empêche de saisir la dimension fondamentalement systémique de l’économie et contribue à légitimer un ordre politique fondé sur le conservatisme méritocratique, où chaque individu est considéré comme pleinement comptable de ses réussites et de ses échecs.

A propos de l’auteur David Colon

Anthony Galluzzo est maître de conférences à l’université de Saint-Étienne. Il est affilié au laboratoire de recherche Coactis. Ses travaux portent principalement sur les imaginaires marchands et les cultures de consommation.

Table des matières de Le mythe de l’entrepreneur, défaire l’imaginaire de la Silicon Valley

INTRODUCTION

- Anatomie du mythe (I) – L’entrepreneur-créateur

- L’entrepreneur sorti du néant ou la scène fondatrice du garage

- L’entrepreneur démiurge et la création destructrice

- Le pouvoir visionnaire de l’entrepreneur

- L’entrepreneur inspirateur ou comment l’esprit vient aux employés

- La célébration de l’entrepreneur et l’invisibilisation de l’État (ou « L’électronique, ça sert, d’abord, à faire la guerre »)

- Anatomie du mythe (II) – L’entrepreneur héroïque

- L’entrepreneur contre le capitalisme

- L’entrepreneur-métonymie ou l’économie anthropomorphisée

- L’entrepreneur de génie, son mystère et sa geste

- En contrepoint, l’entrepreneur-hériter

- La construction médiatique de l’entrepreneur héroïque

- Généalogie du mythe – La formation du Panthéon entrepreneurial américain

- La fidélité due aux pères fondateurs ou les persistances de l’éthique du caractère

- Hommes d’affaires, hommes de volonté

- Barons voleurs ou capitaines ‘industrie ?

- La réhabilitation des entrepreneurs

- Résilience du mythe et panthéonisation des grands entrepreneurs

- Le nouvel âge de l’entrepreneur et ses espérances

- La constante du prométhéisme technologique

- Pouvoir du mythe – L’annihilation symbolique des travailleurs

- L’entrepreneur au risque du patron

- La division internationale du travail et l’épanouissement de l’imaginaire entrepreneurial

- Les autres invisibles : sur la division raciale et sexuelle du travail dans la Silicon Valley

- Politique du mythe – mise en récit et légitimation d’un ordre social

- À la poursuite de la chimère entrepreneuriale

- L’aristocratie entrepreneuriale et le conservatisme méritocratique

- L’entrepreneur parmi les Grands Hommes

Épilogue – Elon Musk dernier avatar du mythe

Corpus

Caractéristiques de Le mythe de l’entrepreneur, défaire l’imaginaire de la Silicon Valley

Nombre de pages

242

Langue

Française

Année de publication

2023

Éditeur

ZONES

ISBN

978-235522-1972

Mon avis sur l’ouvrage Le mythe de l’entrepreneur, défaire l’imaginaire de la Silicon Valley

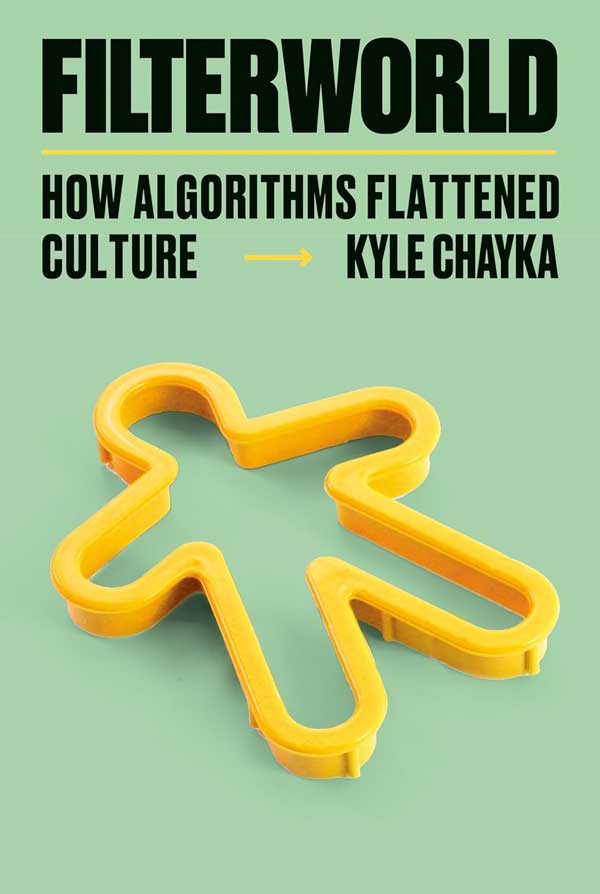

Dans le mythe de l’entrepreneur, Anthony Galluzzo détaille la manière dont les mythes originaires de la Silicon Valley sont construits de toute pièce. Tout d’abord par par un subtile mélange de storytelling organisé par les services de communication des entreprises elles-mêmes en collaboration avec des agences de relations publiques qui développent les éléments de langage. Par des collectifs de journalistes ensuite qui se chargent de perpétuer le mythe dans une narration commune, au risque d’en réécrire une partie. Enfin, par le pouvoir de séduction et d’incarnations désirables qu’il représente pour nous tous.

Dans cet imaginaire, notre entrepreneur, nécessairement d’origines modestes, montre une précocité et une intelligence céleste. Il est visionnaire et prophétique et est généralement hostile aux autorités établies, anticonformiste et transgressif. Pour ne citer que quelqu’uns: Steve Jobs, Elon Musk, Bill Gates, mais aussi Thomas Edison, Andrew Carnegie, Henry Ford ou Jack Welch.

Alors qu’il n’est encore qu’un individu isolé, l’entrepreneur s’extrait de sa condition précaire (ou d’un garage…) pour créer et embrasser un rôle d’inventeur visionnaire, inspiré, instinctif, animé par un éclair d’intuition et qui avance nécessairement contre l’ignorance de ses contemporains.

Cependant, la réalité est tout autre et l’étude menée sur nombre de ces entrepreneurs relève plusieurs déterminants : Situé dans un réseau professionnel qui lui fournit des informations de marché, le créateur-entrepreneur de génie est avant tout un agent économique rationnel analysant les données marché dont il dispose. Généralement de type caucasien, il grandi à la ville et réalise des études relativement longues. Bénéficiant très souvent d’un capital culturel et social, il peut s’appuyer sur un réseau familiale et professionnel pour développer son activité, voir de mentors pour l’amener au succès.

Dans cet imaginaire, l’entrepreneur n’est jamais décrit en patron ou en homme d’affaires. Si le patron fait travailler des subordonnées, l’homme d’affaires commerce et spécule. L’un comme l’autre œuvrent aux dépens d’autrui. L’entrepreneur, lui, est un créateur inspiré s’élevant au-dessus des basses contingences de la production et de l’échange.

Si pour Anthony Galluzzo, Elon Musk incarne le mythe de l’entrepreneur jusqu’à la parodie, qu’il rejoigne les légendes comme Thomas Edison ou Steve Jobs ou soit disqualifié telle Elizabeth Holmes, l’imaginaire entrepreneurial américain sécrète régulièrement de nouveaux héros et prospèrera par-delà ses incarnations passagères.

Si l’auteur n’exclue pas de célébrer l’existence d’être exceptionnels et géniaux, il insiste sur la nécessité de prendre conscience de facteurs structurant conditionnant leur existence même (importance du timing, du réseau, du marché, du storytelling, et bien sûr d’équipes très compétentes…).

Un livre brillant, détonnant, qui aidera le lecteur à déconstruire l’imaginaire entrepreneurial américain et se détacher des canons narratifs établis. Mon premier livre coup de cœur 2025 ❤️!

Extraits et concepts du livre de Le mythe de l’entrepreneur, défaire l’imaginaire de la Silicon Valley

Les scènes du garage

On retrouve d’autres « scènes du garage » dans les récits entrepreneuriaux exposant la naissance de Hewlett-Packard, Disney, Mattel, Google ou Amazon. Dans la Silicon Valley, le garage est au cœur d’un processus de mémorialisation qui en fait un monument historique. La maison d’enfance de Steve Jobs a ainsi été classée en 2013 par la commission historique de Los Altos. Dans cette même ville, une plaque commémorative a été installée en face du « garage HP », « lieu de naissance de la Silicon Valley ». Le garage véhicule une ontologie de la valeur : l’entreprise provient d’un acte isolé et individuel, et non collectif et social. L’entrepreneur n’hérite pas des groupes qui l’irriguent en ressources et en idées nécessaires à la création ; il s’arrache au dénuement, s’échappe d’un désert.(p.18)

Mike Markkula, Arthur Rock : Les véritables fondateurs d’ Apple

Mike Markkula peut être considéré comme le véritable fondateur d’Apple, celui qui a transformé une petite opération d’amateurs insignifiante en une start-up structurée et solidement financée. Ses actions n’ont cependant jamais fait l’objet d’un storytelling massif. Dans les années 1980, la presse américaine a consacré 791 articles à Steve Jobs, 417 à Steve Wozniak et seulement 83 à Mike Markkula. Son rôle crucial dans la création d’Apple a été détaillé dans deux des premiers livres consacrés à l’entreprise, mais a ensuite été lissé : dans l’imaginaire qui s’est constitué autour de la marque, Markkula est désormais au mieux présenté comme un mentor discret qui a guidé les premiers pas du génie Steve Jobs. Dans le film que Danny Boyle a consacré à Jobs en 2015, Markkula n’apparaît même plus parmi les personnages secondaires. Arthur Rock, quant à lui, est l’une des figures les plus importantes de la Silicon Valley : il a contribué à l’émergence des plus grandes entreprises de la région – Fairchild Semiconductor, Intel, puis Apple. Pourtant, aucune biographie ne lui a jamais été consacrée et sa fiche Wikipédia est famélique. La non représentation de ces financiers et hommes de réseaux est très révélatrice des imaginaires institués par les mythes entrepreneuriaux. (p.20)

La fable du visionnaire Steve Jobs qui a « vu » avant tout le monde l’ ordinateur personnel

L’idée selon laquelle Steve Jobs a « vu » l’ordinateur personnel avant tout le monde circule encore aujourd’hui. On la retrouve par exemple dans plusieurs nécrologies et dans le biopic de 2013. Il s’agit là des effets à long terme d’une campagne de relations publiques menée dès les années 1980 par Apple et son publicitaire Regis McKenna, qui visait à ancrer Steve Jobs dans un rôle d’inventeur visionnaire. Aux détours d’interviews et de portraits, l’attribution a circulé sous la forme d’une évidence : « il a quasiment créé à lui tout seul toute l’industrie de l’informatique », écrivait par exemple le Time en 1982. ‘exprime ici la dimension romantique du mythe de l’entrepreneur. Celui-ci n’est pas un Homo economicus situé dans un réseau professionnel lui fournissant les informations nécessaires à la prospective. Il n’est pas un agent économique ordinaire, évaluant par un calcul rationnel et en fonction des données dont il dispose les potentialités d’un marché. C’est un être inspiré, instinctuel, animé par un éclair d’intuition et qui avance nécessairement contre l’ignorance et les incapacités de son temps. (p.32)

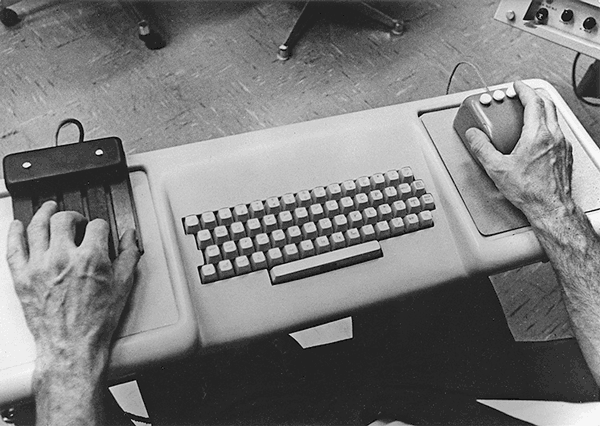

Douglas Engelbart (PARC Xerox), visionnaire et d’inventeur de l’ordinateur personnel

Au lieu d’un produit, peut-être pourrions-nous désigner une personne. Faut-il, alors privilégier l’ingénieur (Steve Wozniak) ou le manager (Steve Jobs) ? celui qui a piloté la première grande réussite commerciale ou celui qui a le plus tôt manifesté une « vision » ? On peut peut-être faire de Douglas Engelbart notre principal prétendant aux titres à la fois de visionnaire et d’inventeur de l’ordinateur personnel. Si le Mac a reproduit les technologies de l’Alto, les équipes du PARC Xerox avaient elles aussi pioché dans les inventions mises au point par le Stanford Research Institute (SRI), pour lequel Engelbart travaillait dans les années 1960. Son équipe a développé un nombre considérable de dispositifs qui ont fait l’informatique moderne : l’interface graphique et la souris, les liens hypertextes et les sessions de visioconférence…(p.40)

Engelbart cherchait à faire de l’ordinateur un outil facile à prendre en main, une véritable extension du cerveau humain capable d’accroître nos capacités cognitives. Aussi extraordinaire que son œuvre puisse paraître, il faut elle aussi la replacer dans un écosystème et une chaîne. Financés par la défense américaine, les travaux d’Engelbart ont été guidés par les progrès de la recherche en psychologie du début des années 1960 et notamment par les idées du courant cybernétique. (p.41)

Le patron exploite, l’homme d’affaires spécule, l’entrepreneur créé.

Dans les œuvres consacrées à Steve Jobs, l’affaire des stock-options antidatées et celle du cartel des salaires sont peu évoquées. Lorsqu’elles le sont, c’est souvent d’une façon anecdotique, qui ne permet pas au lecteur de saisir les enjeux de pouvoir qui animent l’industrie. Ces récits comportent des silences structurants : jamais n’y sont détaillées les questions relatives à l’organisation concrète du travail, au partage de la valeur, à la coopétition dans l’écosystème, aux stratégies de délocalisation et d’optimisation fiscale et aux politiques antisyndicales – dont on verra qu’elles ont été d’une importances considérable dans l’essor de la Silicon Valley. Dans cet imaginaire, l’entrepreneur n’est jamais décrit en patron ou en homme d’affaires. Le patron fait travailler des subordonnées. L’homme d’affaires commerce et spécule. L’un comme l’autre œuvrent aux dépens d’autrui. L’entrepreneur, lui, est un créateur inspiré s’élevant au-dessus des basses contingences de la production et de l’échange. (p.48)

Intelligence céleste, visionnaire et prophétique, le génie aurait un rôle salvateur

L’ensemble des topoï que nous avons présentés ici – la précocité, la fêlure originelle, les origines modestes, la rébellion fondatrice – dépassent le cas de Steve Jobs. Des chercheurs ont relevé leur présence dans de récits dédiés à d’autres entrepreneurs, comme Jack Welch, John Chambers, Tony O’Reilly ou Richard Branson. On les retrouve également dans les biographies d’entrepreneurs du début du siècle (Henry Ford, Louis Renault), dans celles de musiciens (Wolfgang Amadeus Mozart, Ludwig van Beethoven), d’hommes de science (Isaac Newton, Albert Einstein), de héros nationaux (Benjamin Franklin, Napoléon Bonaparte) ou plus récemment de stars (Michael Jackson, Marlon Brando). Ces topoï appartiennent en fait à la tradition littéraire romantique. En se penchant sur le culte du génie qui émerge au XVIIIe siècle, on constate la prégnance d’un ensemble d’éléments que nous avons analysés ici comme constitutifs du mythe de l’entrepreneur. Intelligence céleste, visionnaire et prophétique, le génie aurait un rôle salvateur. Hostile aux autorités établies, anticonformiste et transgressif, il révélerait les désirs de la société et la guiderait en s’y confrontant. (p.82)

Pourquoi une grande part des entrepreneurs qui se sont enrichis grâce à l’informatique personnelle sont nés entre 1953 et 1956

Le journaliste Malcolm Gladwell a remarqué qu’une grande part des entrepreneurs qui se sont enrichis grâce à l’informatique personnelle – Bill Gates, Paul Allen, Steve Balmer, Eric Schmidt, Bill Joy et Steve Jobs – sont nés entre 1953 et 1956. Ils ont bénéficié, selon lui, d’un timing parfait. En 1975, lorsque le magazine Popular Electronics fait sa une sur l’Altair, le premier ordinateur personnel en kit, il signale l’éclosion imminente d’une nouvelle industrie. Les ingénieurs informatiques nés au début des années 1950 sont alors déjà trop vieux et insérés pour se lancer. Diplômés, cadres dans de grandes entreprises établies comme IBM, il leur semble trop coûteux et risqué de tenter l’aventure entrepreneuriale dans un secteur dont l’avenir reste encore largement incertain. Les passionnés d’informatique nés après 1967 sont quant à eux trop jeunes. Ils arriveront sur le marché quelques années plus tard, une fois finies leurs études, à un moment où la fenêtre se sera déjà refermée et où les entreprises composant le futur oligopole de l’ordinateur personnel seront déjà en place. Pour être en mesure de saisir l’opportunité qui se présente en 1975, il faut, selon Gladwell, avoir à ce moment-là environ vingt ans: être suffisamment avancé dans sa formation technique, sans être encore installé.

L’efficacité des relations publiques pour soumettre les éléments de langage

Ainsi, les dernières biographies paraphrasent plus ou moins habilement les premières. Certains épisodes de la vie de Steve Jobs se retrouvent chaque fois reproduits à l’identique, depuis leur première formulation dans les années 1980. Cette tendance à l’autoplagiat du collectif journalistique explique comment se perpétuent, malgré les démentis évidents, les mêmes idées fausses. Dans son autobiographie, Steve Wozniak s’agace de ces histoires mille fois lues qui continuent de circuler alors qu’il les a réfutées en vain pendant des années. Cette incessante récitation confirme les relations publiques dans leur efficacité : il ne semble plus vraiment possible de déloger les éléments de langage et les histoires inventées de toutes pièces par les services de communication d’Apple ; ceux-ci se perdent dans la répétition, sont dilués dans la narration commune. (p.99)

Andrew Carnegie disposait d’un capital culturel et social, d’un réseau familial et d’un mentor

En constituant des échantillons représentatifs de la population des grands entrepreneurs américains, ils ont très nettement mis en lumière plusieurs déterminants. Ils ont notamment montré que les entrepreneurs américains ayant fait fortune au XIXe siècle étaient, dans une extrême majorité, des hommes blancs nés aux États-Unis et implantés dans les États du Nord-Est (Nouvelle-Angleterre, New York et Pennsylvanie), d’origine anglo-saxonne et de religion protestante. La plupart avaient grandi à la ville, au sein de familles de commerçants, de banquiers, d’industriels et d’employés. Ils avaient rarement travaillé avant l’âge de seize ans, mené des études relativement longues et généralement commencé leur carrière professionnelle en exerçant des fonctions de vendeur, de comptable ou d’employé de bureau. Comme le remarquent alors les sociologues, ce portrait type jure avec l’image d’Épinal de l’enfant en haillons devenu millionnaire. « Les fils d’immigrés et les pauvres garçons de ferme devenus entrepreneurs ont toujours été beaucoup plus visibles dans les livres d’histoire que dans la véritable élite américaine », ironise ainsi William Miller. […]

La famille Carnegie, émigrée d’Écosse, était certes dépourvue de ressources économiques, mais pas de capitaux culturels et sociaux. Andrew Carnegie était issu d’une famille d’artisans cultivés et de radicaux. Son oncle lui avait notamment transmis le goût pour l’argumentation politique et la poésie. En arrivant aux États-Unis, le jeune Carnegie savait assez d’arithmétique pour occuper un emploi de clerc. C’est grâce aux réseaux familiaux qu’il réussit à se faire employer comme coursier dans les milieux de la bourgeoisie d’affaires de Pittsburgh. Il occupait alors une position stratégique, transmettant les messages des entrepreneurs et des politiciens les plus importants de la ville. C’est à cette occasion qu’il se fit remarquer par Tom Scott, un dirigeant de la Pennsylvania Railroad Company, dont il devint le secrétaire puis le bras droit. Ce mentorat fut absolument déterminant. (p.136)

L’ entrepreneur au risque du patron

Comme nous l’avons expliqué dans les premiers chapitres de ce livre, l’entrepreneur élaborant sa geste créatrice doit à tout prix éviter d’apparaître comme un patron, c’est-à-dire comme un agent économique extrayant de la plus-value et comme un maître régnant sur ses subordonnées. Il lui faut appartenir au monde éthéré des idées, et donc s’éloigner des trivialités de la production. Le patron appelle dialectiquement la figure de l’ouvrier. L’entrepreneur, à l’inverse, est un pur esprit solitaire, habité par le génie. En investissant dans les relations publiques, en alimentant un storytelling, l’entrepreneur coconstruit avec les journalistes sa persona. (p.158)

On peut cultiver le mythe en étant conscient des facteurs structurant l’ existence

En réalité, il existe sans doute une coexistence de plusieurs régimes de vérité. On peut chérir et cultiver le mythe, célébrer l’existence d’êtres exceptionnels et géniaux, tout en étant en partie conscient des facteurs qui structurent et conditionnent les existences. A-t-on d’ailleurs jamais connu un imaginaire politique, social ou religieux ne souffrant d’aucune contestation ? Il a souvent été répété dans la littérature consacrée au mythe que celui-ci a précisément pour fonction d’aider à faire sens de l’existence en gérant les contradictions et les complexités du monde physique et social. (p.209)

La réécriture du combat de Martin Luther King l’a privé de son pouvoir de subversion

Comme l’explique Sylvie Laurent dans sa biographie de Martin Luther King, la mythologisation de ce dernier a permis de transformer le révolutionnaire socialiste en « icône attendrissante » et inoffensive. « La réécriture du combat de Martin Luther King et de son existence par les panégyristes et les idéologues qui l’ont élevé au rang de divinité civique bienveillante de l’Amérique l’a privé de son pouvoir de subversion, celui-là même dont les générations nouvelles pourraient faire usage ». (p.212)

Le mythe de Napoléon : récit héroïque, génie précoce, ascension fulgurante, chute, retour et mort tragique

Le mythe de Napoléon contient en effet beaucoup des éléments que nous avons passés en revue dans les deux premiers chapitres de ce livre. On retrouve bien sûr la trame du récit héroïque. Tout d’abord, la naissance annonciatrice d’un glorieux destin : Napoléon serait né sur un tapis garni des grandes figures héroïques de l’Iliade. Puis, l’enfance et ses multiples anecdotes, révélant un génie précoce, comme cette bataille de boules de neige à l’École royale militaire de Brienne pendant laquelle brille déjà le futur stratège. Et ensuite une succession de hauts faits, une montée en gloire, le « spectacle d’une ascension qui défie l’imagination, celle d’un obscur sous-lieutenant devenu l’héritier de Charlemagne ». Puis la chute – l’exil sur l’île d’Elbe -, le retour romanesque – les Cent-Jours – et, enfin, une mort tragique, celle d’un proscrit solitaire prisonnier du rocher de Sainte-Hélène. (p.214)

Et si le véritable génie d’ Apple n’était pas Steve Jobs mais Tim Cook ?

S’il fallait réécrire du point de vue de celle-ci l’histoire mythifiée de l’entreprise Apple, nous porterions certainement aux nues Tim Cook et non Steve Jobs. À la mort de ce dernier en 2011, beaucoup d’articles de presse se sont interrogés sur les capacités de Cook à prendre sa relève. Dix ans plus tard, le constat est sans appel : « Le chiffre d’affaires a atteint un record de 111 milliards de dollars pendant les fêtes de 2020, soit quatre fois ce que l’entreprise avait enregistré au même trimestre en 2011. Les bénéfices ont plus que quadruplé, passant de 6 milliards de dollars au premier trimestre 2011 à 28,8 milliards de dollars au premier trimestre 2021. Bloomberg a récemment classé tous les P-DG de l’histoire d’Apple en fonction de la façon dont a évolué la valorisation boursière de l’entreprise sous leur direction Steve Jobs (1997-2011, + 12,4 %) se situe loin derrière Mike Markkula (1981-1983, + 74 %) et John Sculley (1983-1993, +106 %). Tim Cook surclasse tous avec une augmentation de + 561 %. Cook a intégré Apple en tant que chef de l’exploitation (chief operating officer) en 1998, après avoir travaillé une douzaine d’années chez IBM et six mois chez Compaq. Il a parachevé le processus de délocalisation en cours chez Apple en restructurant la chaîne logistique autour des sous-traitants chinois, notamment Foxconn, entreprise avec laquelle il traitait déjà lors de son passage chez Compaq. Le management est ainsi parvenu à augmenter la rotation des stocks et à baisser les coûts de production de façon drastique.[…] Si l’on réécrivait l’histoire d’Apple avec pour unique boussole les résultats financiers, c’est indubitablement la vie de Tim Cook que l’on chercherait à transformer en légende. Mais le mythe de l’entrepreneur ne célèbre pas les comptables et les gestionnaires. (p.217)

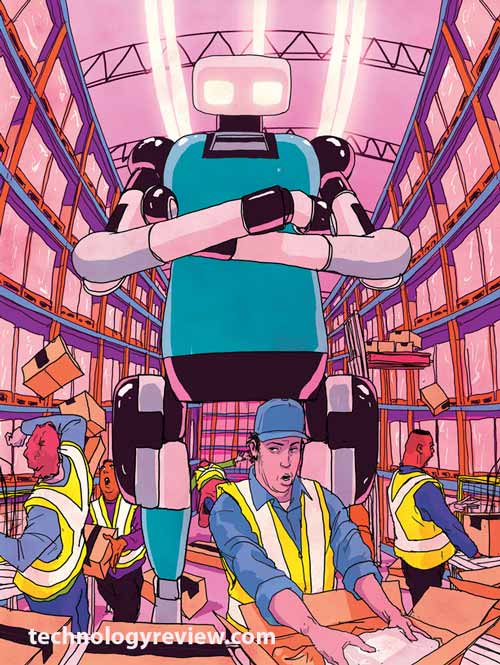

Elon Musk incarne le mythe de l’entrepreneur jusqu’à la parodie

Tout au long des années 2010, la presse célèbre les ambitions de cet ancien dirigeant de Paypal, multi-entrepreneur à la tête d’une compagnie de voitures électriques (Tesla), d’une entreprise d’astronautique (SpaceX) et d’un fournisseur d’énergie solaire (SolarCity). En 2013, Musk annonce la mise sur le marché dans les trois ans de voitures entièrement autonomes, synonymes d’un monde sans bouchons ni accidents. En 2015, il propose d’inventer un nouveau mode de transport révolutionnaire, l’hyperloop, un train circulant à 1 000 kilomètres à l’heure, fonctionnant à l’énergie solaire et sans rails, qui pourrait être construit pour seulement 6 milliards de dollars et dont l’utilisation coûterait à ses utilisateurs moins cher qu’un trajet en voiture ou en avion En 2016, Musk informe les médias de son intention d’envoyer une fusée sur Mars d’ici 2018 et d’y faire atterrir des humains avant 2024 dans le but d’entamer la colonisation de cette planète. En 2019, il annonce pour l’année suivante la mise sur le marché d’un million de « robotaxis », des voitures autonomes qui permettraient à leurs possesseurs d’engendrer des gains s’élevant à 30 000 dollars par an. La même année, il explique également que l’une de ses nombreuses entreprises Neuralink, travaille à des implants cérébraux qui devraient permettre la communication cerveau-ordinateur sous quelques mois. […] En 2021 enfin, Elon Musk annonce la conception imminente par Tesla d’un robot humanoïde doté d’une intelligence artificielle le rendant capable de circuler parmi les humains et d’accomplir à leur place des travaux ennuyeux et répétitifs. (p.220)

Ces innovations radicales, annoncées en grande pompe, n’ont pour le moment abouti à rien de très concret. Leur caractère très improbable a été souligné dans la presse par de multiples spécialistes […] la plupart des projets annoncés depuis dix ans sont encore à l’état de croquis, et pourtant la bille continue d’enfler au rythme des provocations du multi-entrepreneur.

Elon Musk incarne le mythe de l’entrepreneur jusqu’à la parodie. Il ne dirige pas une entreprise, mais quatre. Il ne révolutionne pas une industrie, mais plusieurs simultanément. Sa rhétorique eschatologique et ses prétentions techno-prophétiques sont proprement inégalables. Musk se présente effectivement en double sauver de l’humanité : une première fois sur Terre, en luttant contre le réchauffement climatique avec les voitures électriques et les panneaux solaires ; une seconde fois dans l’espace – cette nouvelle frontière -, en préparant la colonisation de Mars et en faisant de l’humain une « espèce multiplanétaire » préservée du risque d’extinction. (p.226)