Ingénierie cognitive & cybersécurité

Nos fonctions cérébrales à la merci des cyber-attaques

L' ingénierie cognitive, c'est quoi ?

L’ingénierie cognitive est un ensemble de techniques visant à concevoir des systèmes informatiques capables de comprendre, reproduire, prédire, influencer ou altérer certaines fonctions exécutives cérébrales tel que la capacité de raisonnement, de pensée, de perception, de résolution de problèmes et de décision.

Dans le domaine de la cybersécurité, l’ingénierie cognitive constitue un domaine d’étude relativement récent dont l’enjeu et de comprendre comment l’exploitation de nos vulnérabilités humaines telles que nos biais cognitifs, la perception que nous pouvons avoir du réel, la gestion de nos émotions ou encore l’existence de dissonances cognitives peut induire des risques de manipulation des individus dans le but d’accéder de manière illégale à un système informatisé.

Télécharger le mémoire "Ingénierie Cognitive & Cybersécurité"

Ingénierie Cognitive & Cybersécurité

Nos fonctions cérébrales à la merci des cyber-attaques

Les étapes ayant permis l’émergence de l’ingénierie cognitive

L'avènement des sciences cognitives

L'antiquité

PLATON

Les premières interrogations à propos du cerveau humain sont apparues dans l’Antiquité : Platon : le cerveau est le siège des processus mentaux.

Au XVIIe Siècle

René Descartes met en place le concept de dualisme corps-esprit, ainsi que celui d’inné et d’acquis.

1890's

TRAVAUX DE PAVLOF

Dans les années 1890, les travaux d’Ivan Pavlof sur les réflexes conditionnés mettent en lumière le lien entre stimuli et réponse.

Fin XIXe Siècle

PSYCHOLOGIE EXPÉRIMENTALE

Wilhelm Wundt fonde le premier laboratoire de psychologie expérimentale à Leipzig en 1879, ayant pour objet l’étude des comportements directement observables.

Ouvrage référent :

→ Psychologie des foules de Gustave Le Bon

Début XXe Siècle

PSYCHOLOGIE COMPORTEMENTALE

L’approche comportementaliste ou behavioriste s’axe sur une démarche scientifique s’appuyant sur des faits observables. Cette psychologie vise à modifier des comportements inadaptés ou problématiques chez les patients. Son développement et son rayonnement international sera notamment portée par l’École de Palo Alto, fondée par Gregory Bateson.

Ouvrages référents :

→ Le savant et le politique de Max Weber

→ Cybernétique et société de Norbert Wiener

→ La réalité de la réalité de Watzlawick, figure de l’école de Palo Alto

Fin 1950

PSYCHOLOGIE COGNITIVE

L’approche cognitive viendra compléter les thérapies comportementales vers la fin des années 50. C’est Albert Ellis, un docteur en psychologie aux Etats-Unis qui développera le concept fondateur de cette approche : ce n’est pas l’environnement, le contexte ni les éléments qui entourent l’individu qui sont responsables de ses troubles, mais plutôt leur interprétation. La psychologie cognitive est apparue dans les années 1950 aux US et 1970 en France, et étudie le champ des fonctions mentales, telles que l’attention, le langage, la mémoire, la perception, le raisonnement, la résolution de problèmes, l’intelligence, la perception, la créativité ou l’attention. Le terme « cognition » renvoie à tous les processus par lesquels le stimuli sensoriel est transformé, élaboré, mémorisé, retrouvé et réutilisé.

Ouvrages référents :

→ La crise de la culture de Hannah Arendt

→ Thinking, Fast & Slow de Daniel Kahneman, prix Nobel d’économie

→ The age of Surveillance Capitalism de Shoshana Zuboff, professeur à Harvard

→ Hooked de Nir Eyal, sur l’addiction aux aplications

1966

L’EFFET ELIZA

Le premier programme conversationnel formalisé entre 1964 et 1966 par Joseph Weizenbaum simulait un échange avec un thérapeute en reformulant des questions ou des assertions qui lui étaient adressées. ELIZA est considéré comme le premier programme capable de passer le test de Turing.

1990's

PSYCHOLOGIE ÉMOTIONNELLE

La conscience fine de nos ressentis, émotions et pensées, ainsi que l’acceptation de ceux-ci, sont des moyens de gérer au mieux nos émotions et de reconsidérer nos pensées et représentations.

Les développements fulgurants de l'Intelligence Artificielle

Alan Turing, mathématicien et informaticien britannique reconnu comme l’un des pères de l’informatique moderne propose en 1950 une définition de l’Intelligence Artificielle, bien qu’il n’utilise pas le terme d’Intelligence Artificielle en tant que tel, mais parle de « machine pensante » ou de « signalisation artificielle » (Turing, 1950). Il s’interroge sur le fait qu’il soit possible d’imaginer « une machine qui imite si bien un être humain qu’on ne puisse pas faire la différence entre ses réponses et celles d’une personne ». Cette formulation donnera naissance au fameux « test de Turing » encore utilisé aujourd’hui pour évaluer la performance des IA actuelles et déterminer si une machine peut être considérée comme intelligente ou non.

Il faut attendre l’été 1956 et la Conférence de Dartmouth avec John McCarthy et Marvin Minsky pour entendre parler pour la première fois du terme d’Intelligence Artificielle et d’une « machine capable de rivaliser avec l’humain ». McCarthy travaille notamment sur des algorithmes utilisés dans les programmes de jeu d’échecs et fonde au MIT le langage informatique Lisp qui servira à coder les premiers modèles d’IA. En 1962, il quitte le MIT pour monter un laboratoire dédié à ce domaine à l’Université de Stanford et confirme ainsi son statut de pionnier dans l’IA. En 1957, les progrès s’accélèrent avec la création du Perceptron, le premier réseau de neurones mis en place par Frank Rosenblatt, et qui essaie d’imiter les processus biologiques cérébraux. Il faudra cependant attendre le début du XXIe siècle pour voir des progrès spectaculaires avec l’apparition des Réseaux Antagonistes Génératifs ou GAN (Goodfellow et al. 2014), l’apprentissage en profondeur, les réseaux Transformers (Vaswani & al., 2017) et l’augmentation de la puissance de calcul informatique. Certains événements comme la défaite médiatisée du numéro un mondial d’échecs Garry Kasparov contre Deep Blue d’IBM et la victoire d’AlphaGo de DeepMind contre l’un des meilleurs joueurs au monde du jeu de Go marquent considérablement les esprits et participent à matérialiser les progrès incroyables des IA modernes face à l’homme qui semble avoir atteint ses limites cognitives.

En 2015, l’IA est déjà considérée comme plus performante que l’humain dans la classification des images. En 2017 elle nous surpasse dans la compréhension écrite ; en 2020, dans le raisonnement visuel ; en 2021 dans la compréhension du langage naturel. Cependant, l’homme conserve sa supériorité en 2023 pour des tâches cognitives complexes (e.g. les fonctions exécutives) comme la compréhension des environnements visuels (reconnaître et comprendre ce qui se passe sur une image par exemple), la planification et la résolution de problèmes mathématiques pointus. En 2024, il faut se rendre à l’évidence, l’IA dépasse les capacités humaines dans des domaines de plus en plus nombreux (Université de Stanford, 2024)

Augmentation de la puissance de calcul des ordinateurs

Les progrès de l’IA sont à mettre en étroite relation avec l’augmentation tout aussi incroyable de la puissance de calcul des ordinateurs et la miniaturisation des puces électroniques. En 1975, Gordon Moore, co-fondateur d’Intel, prédit de manière empirique que le nombre de transistors des microprocesseurs sur une puce de silicium (e.g. le processeur de l’ordinateur ou CPU) doublerait tous les deux ans, permettant aux ordinateurs d’être plus compacts, plus rapides, plus puissants et moins coûteux. Véritable prophétie auto-réalisatrice, cette loi est devenue – jusqu’en 2016 ou la fin de la loi de Moore est annoncée par l’ITSR – la feuille de route que toute l’industrie du micro-processeur s’est efforcée d’atteindre à l’échelle mondiale.

En 2020, l’entreprise Nvidia entérine symboliquement la loi de Moore et confirme l’engouement récent qui se matérialise autour des processeurs graphiques hautement spécialisés (GPU) nécessaires au fonctionnement des modèles d’IA. Après une traversée du désert, tout au moins boursière, ou son action cotait à $60 au plus haut fin 2019, le fabricant de puces Nvidia est devenu en 2020 la coqueluche de la Silicon Valley. Le cours de bourse, porté par les investissements IA, a littéralement explosé pour dépasser les 1 000 dollars et a propulsé Nvidia troisième capitalisation boursière mondiale avec 3 000 Milliards de dollars (soit le PIB de la France en 2023), derrière Apple et Microsoft.

Comprendre et simuler les émotions humaines

L'informatique affective

L’informatique affective (Affective Computing) est un champ d’étude qui s’intéresse à la communication non verbale. Elle vise à reconnaître, analyser, comprendre et simuler les émotions humaines en observant, analysant le clignement des yeux, la transpiration, le rythme cardiaque, la température et la pression corporelle, pour qu’elles soient interprétables et exploitables par les machines.

On estime à 10 000 le nombre d’expressions faciales qu’un humain est susceptible de produire, dont 3 000 sont porteuses de sens (Ekman, 2003). Les marqueurs culturels peuvent également être importants (un sourire japonais est par exemple différent d’un sourire européen).

En 1995, Rosalind Picard, dans son article de recherche intitulé Affecting Computing (1995) pose les bases du domaine. Elle est la fondatrice de l’Affective Computing Group du MIT Media Lab pour qui « si l’émotion est fondamentale pour l’expérience humaine, elle doit l’être également dans la conception des technologies de demain ». Le MIT Media lab travaille à concevoir de nouveaux capteurs pour que les machines comprennent nos émotions, et apprennent à les exprimer en réponse aux émotions qu’elles reçoivent d’un être humain.

Nous assistons aujourd’hui au développement de robots sociaux, ayant la capacité de reproduire et interpréter les émotions humaines. Dans bien des domaines, ces robots affectifs pourront jouer un rôle bénéfique dans la société.

Le traitement automatique du langage naturel

D’autres domaines d’études s’intéressent à la communication verbale et au langage naturel, c’est-à-dire à la manière dont les humains s’expriment verbalement pour créer des outils capables de comprendre et reproduire notre langage. C’est le cas notamment du logiciel d’IA générative ChatGPT de la société OpenAI qui, grâce au traitement automatique du langage naturel, est capable d’imiter la compréhension humaine et fournir des réponses précises à des questions complexes. Par exemple, certaines IA sont capables de vérifier un code de programmation ou encore de créer un site web en réponse à une simple demande textuelle (prompt) générée par un utilisateur n’ayant aucune connaissance préalable en programmation. Si vous lui demandiez, ChatGPT 3 pouvait vous générer un code malveillant unique permettant d’attaquer des cibles potentielles. Depuis, cette faille a, semble-il, été corrigée par l’éditeur.

Nos fonctions cérébrales, au cœur des attaques par ingénierie cognitive

Les fonctions cognitives sont les processus mentaux qui participent au traitement de l’information. Lorsque nous ouvrons et lisons nos courriels, lorsque nous interagissons avec une personne au téléphone ou en visioconférence, lorsque nous prenons des décisions comme le fait de réaliser un virement bancaire, lorsque nous évaluons notre environnement réel ou numérique, nous traitons de l’information. Ces mécanismes cérébraux sont aujourd’hui largement documentés et accessibles. Révélés au grand jour, ils ont pu mettre en lumière nos vulnérabilités que des personnes malintentionnées se sont empressées d’exploiter.

Analysons en détail les différentes fonctions cérébrales qui participent au traitement de l’information et comment ces dernières peuvent-être manipulées par un hacker :

- La perception consiste à faire l’expérience subjective de l’environnement à partir des sensations, à travers des identifications sensorielles représentées par l’acronyme vakog (visuelles, auditives, kinesthésiques, olfactives et gustatives). Ma perception peut être altérée par un cyberattaquant utilisant des éléments que je pense reconnaitre (un logo dans un message, une personne familière m’envoyant un courriel, la voix d’un proche au téléphone…). Tous ces éléments peuvent être facilement reproduits et manipulés par un attaquant.

- L’attention est notre capacité à nous concentrer sur une tâche spécifique ou sur des informations importantes tout en ignorant les distractions. L’effet tunnel, ou hyper-attention – phénomène ou notre attention se rétrécit de manière volontaire ou involontaire vers une tâche ou un stimulus spécifique – peut nous empêcher de considérer d’autres signaux d’alertes, offrant à un cyberattaquant une plus grande latitude pour exécuter son attaque.

- La mémoire est notre capacité à retenir et à rappeler des informations à plus ou moins long terme. Une forme de mémoire de long terme, la mémoire implicite, mémorise les savoir-faire et automatise nos compétences, sans nécessiter de pensée consciente. Produisant des actions réflexes, elle peut constituer un mécanisme puissant pour un cyberattaquant désirant obtenir de sa victime une action automatique et donc non conscientisée (un clic réflexe). Daniel Kahneman parle de système I pour décrire ce mode de pensée instinctif et immédiat.

- Le raisonnement réside dans notre capacité à réfléchir et à comprendre les relations entre les idées, de tirer des conclusions logiques et de résoudre des problèmes. Un raisonnement peut être altéré par de très nombreux biais cognitifs (par exemple, le biais de confirmation tend à nous faire privilégier des informations confirmant nos idées préconçues).

- Le langage consiste à utiliser des mots et des symboles pour communiquer, comprendre et exprimer des idées. Mettre une personne en état de tension via un langage, un vocabulaire ou une prosodie particulièrement stressante peut la mettre dans une attitude plus vulnérable (« vos données ont été volées, vous devez impérativement réinitialiser votre mot de passe »).

- Les fonctions exécutives enfin, sont l’ensemble des compétences mentales nous permettant de planifier, organiser, prendre des décisions, réguler nos émotions et contrôler nos actions comme celle d’éviter de cliquer rapidement sur le lien d’un courriel.

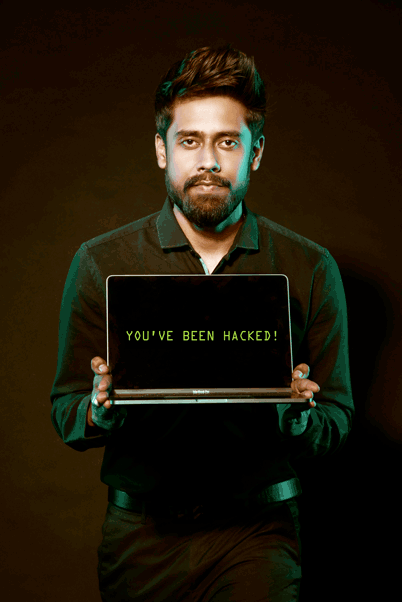

Type de cyberattaques courantes par ingénierie cognitive

La créativité des individus malveillants semble sans limite. Dans cette section, attachons-nous à décrire les principales attaques de cybersécurité utilisant l’ingénierie cognitive comme levier pour maximiser le taux de réussite.

- Le hameçonnage ou phishing est une technique utilisée par des fraudeurs visant à dérober des informations généralement à un grand nombre d’utilisateurs, via des courriels, des sites web, des messages textuels (i.e. smishing) ou des appels téléphoniques (i.e. vishing). Le hameçonnage constitue, et de loin, l’attaque la plus perpétrée par les hackers de part sa simplicité de création, son faible coût de production et son taux de conversion relativement important.

- Le harponnage ou spearphishing est une variante du phishing qui vise à recueillir des informations sur un nombre limité de victimes. Le harponnage cible un petit groupe de personnes, voir un seul individu. Son taux de réussite est généralement plus élevé qu’une attaque par hameçonnage car le contenu du message s’appuie sur de l’ingénierie sociale pour être personnalisé (e.g. prise d’information spécifique via, par exemple, les informations divulguées par la victime sur ses réseaux sociaux). On parlera de pêche à la baleine ou whaling pour les attaques ciblant des personnalités.

- L’appâtage est un type d’attaque en ligne par ingénierie sociale ou le pirate promet à sa victime une récompense qui nécessitera la réalisation d’une action pour être obtenue. Le Baiting est une sous-catégorie de l’appâtage qui consiste à placer un objet infecté comme une clef USB dans un lieu public ou dans les locaux d’une entreprise, en espérant qu’un salarié la branche sur son ordinateur professionnel.

- Le rançongiciel ou ransomware est un logiciel malveillant installé sur l’ordinateur de la victime qui chiffre les données numériques, les rendant inutilisables. Une somme d’argent ou rançon est demandée par le hacker pour déchiffrer les données.

- Le faux-semblant ou pretexting est une attaque consistant à usurper l’identité d’une personne généralement au sein d’une direction informatique ou d’une direction financière de l’entreprise pour en soutirer des informations confidentielles ou obtenir un gain financier (e.g. attaque au président).

- La cyber-imposture ou le catfishing consiste à utiliser une fausse identité pour démarrer une relation professionnelle ou romantique en ligne trompeuse.

- La fouille de poubelle ou le dumpster diving est une pratique visant à fouiller dans les déchets physiques d’une entreprise (documents, matériel informatique…) afin de trouver des informations utiles pour la mise en place d’une attaque.

- L’attaque de point d’eau ou water holing vise à piéger un site Internet légitime en infectant le serveur qui l’héberge afin de contaminer les machines visitant le domaine Internet.

- Et enfin, la menace persistante avancée est une attaque d’espionnage furtive, sophistiquée et continue. Elle est généralement considérée comme relevant d’États ou de groupes sponsorisés par des États car elle est par nature complexe à mettre en œuvre.

Voici donc pour les principales attaques de cybersécurité pouvant être élaborées et dont le taux de réussite pourra être très largement amélioré par l’utilisation de mécaniques d’ingénierie cognitive.

Ingénierie Cognitive & Cybersécurité

Nos fonctions cérébrales à la merci des cyber-attaques

De l’ingénierie cognitive à la cyberdépendance

Intelligence Artificielle et confusion sémantique

McCarthy, reconnu comme l’un des pères de l’IA a été beaucoup critiqué pour avoir utilisé en premier ce vocabulaire « d’Intelligence Artificielle » lors de la conférence de Dartmouth en 1956. Cette sémantique, qui n’a pas été choisie au hasard, induit que les ordinateurs et autres robots pourraient posséder une forme d’intelligence, comparable à l’intelligence humaine. Or l’intelligence, c’est-à-dire la faculté de connaître, de comprendre, de s’adapter à des situations inconnues, de découvrir des solutions aux difficultés nouvelles reste, pour l’instant encore, le pré-carré de l’espèce humaine.

Affaiblissement de nos défenses cognitives

Dans notre société du tout numérique, les notifications, les interfaces truquées, les mécanismes addictifs[1] utilisés dans certaines applications de nos smartphones comme les réseaux sociaux, ne permettent pas cette prise de recul et cette prise de conscience. Cela participe également à un affaiblissement de nos défenses cognitives. Le sociologue Gérald Bronner dans son ouvrage Apocalypse Cognitive dénonce d’ailleurs un cambriolage attentionnel en détaillant les mécanismes utilisés par les acteurs de l’économie de l’attention pour capter le précieux trésor de notre temps de cerveau disponible. Cette hyperactivité et cette surstimulation cérébrale notamment imposées par un usage excessif des produits technologiques, en impactant notre capacité à analyser des faits et à raisonner de manière optimale, tendraient, là encore, à rabaisser notre esprit critique.

Baisse de la conscience sociale et individuelle

Les flux sensoriels ou informationnels continus et accélérés infligés à notre conscience « impactent notre capacité à penser et à réfléchir en provoquant un état de crise de la conscience, d’insécurité psychique profonde dans la fluidité contemporaine ». (Haroche, 2008). « L’expérience devient de moins en moins communicable », et « l’art du récit tend à se perdre, parce que l’aspect épique de la vérité, c’est-à-dire la sagesse est en voie de disparition » nous dit Walter Benjamin. Dans une société où nous manquons de temps pour approfondir nos connaissances, les savoirs deviennent éphémères et non cumulatifs. Sans narration, « l’accumulation illimitée de faits et de détails ne permet pas de comprendre les événements sociaux, politiques et historiques (Haroche, 2008).

Abandon de la vie privée

La numérisation des services publics fait miroiter des espérances en terme de gain de productivité, de performance et de qualité des services rendus aux citoyens. Pourtant, les promesses portées par les géants de la technologie auprès des élites gouvernantes n’ont pas toujours eu les effets escomptés et pourraient même constituer l’une des menaces les plus sérieuses du point de vue de la sécurité informatique.

Les caméras de surveillance avec reconnaissance faciale apportent la sécurité dans les espaces publics en favorisant l’identification de suspects potentiels. Seulement, pour pouvoir identifier une seule personne, il faut identifier l’ensemble des personnes sur le parcours. A quel endroit sont hébergées ces données ? Quelles en sont les durées de conservation ? Sont-elles anonymisées ? Comment sont-elles sécurisées ? Le dispositif de surveillance est-il amené à être pérenne ?

Kashmir Hill, investigatrice au New-York Times révélait dans une enquête publiée en avril 2024 que le constructeur automobile General Motors avait vendu sans leur consentement explicite (en utilisant des interfaces manipulatrices) les données de conduites de plusieurs millions de ses clients à des sociétés de courtage en assurance, impactant ainsi le montant des primes des conducteurs. Aucun automobiliste traqué n’avait été clairement informé de cette surveillance en temps réelle.

En février 2024, la fondation Mozilla alerte sur le développement d’applications de robots conversationnels romantiques boostés à l’Intelligence Artificielle avec lesquels les utilisateurs peuvent interagir et établir des relations virtuelles intimes.

Shoshana Zuboff dans son ouvrage « The Age of Surveillance Capitalism » décrit la mise en place d’une économie de la surveillance par certains acteurs de la Tech vivant essentiellement de la publicité en ligne, comme Google ou Facebook. Nos comportements, nos faiblesses, nos émotions, notre intimité, nos amitiés, nos angoisses, nos traits psychologiques, nos orientations sexuelles … Toutes nos données générées sont collectées pour servir de matière première à une industrie dont le but est d’anticiper et d’agir sur nos comportements futurs, à notre insu.

L’ère de la post-vérité

L’école de Palo Alto, à travers les travaux de recherche de ses membres sur la communication interpersonnelle dès la moitié du XXe siècle fait rentrer le monde dans la psychologie comportementale et sert de de base au développement de la psychologie cognitive et émotionnelle. Cette dernière étant très largement utilisée aujourd’hui par les designers, ingénieurs et architectes en systèmes d’information pour créer un lien affectif entre les utilisateurs et certains produits technologiques (ou produits cognitifs négatifs comme les décrits Gérald Bronner). Pour l’auteur d’Apocalypse Cognitive, ce qui impose aujourd’hui un produit cognitif dans le régime hautement concurrentiel qui caractérise notre contemporanéité n’est pas la qualité de l’information qui lui assure une bonne diffusion mais plutôt la satisfaction cognitive qu’elle procure.

A l’ère de la révolution numérique, des réseaux sociaux et de la disparition des intermédiaires, également appelés gatekeepers, le coût de la vérité augmente considérablement et nécessite une attention accrue.

Dans son ouvrage « Propagande », David Colon parle d’un rétrécissement de notre champ cognitif : « les journalistes et scientifiques ont été concurrencés dans leur fonction traditionnelle de production, de sélection et de hiérarchisation de l’information par les systèmes algorithmiques des plateformes et des réseaux sociaux qui font primer l’instantanéité, la viralité et la popularité de l’information sur sa valeur intrinsèque ».

Risques de manipulation cognitive

Parmi les techniques de manipulation les plus populaires, nous pouvons noter :

- Les nudges: Suggestions indirectes visant à influencer les motivations et inciter de manière détournée, inconsciente et automatique la prise de décision des individus. Parmi les nudges les plus connus dans les interfaces numériques, nous pouvons noter les pastilles de notification rouges sur nos smartphones (le rouge étant synonyme de danger dans notre inconscient, ce qui nous force à y prêter attention), le scroll bas à la manière des machines à sous pour rafraîchir sa boite de réception, ou encore les bannières web pour valider les cookies avec un « oui » écrit en caractères gras sur fond vert et un « non », écrit en en petite police de caractère.

- Les boucles addictives: Ensemble de tactiques utilisées pour capturer l’attention des utilisateurs et visant à stimuler des réseaux dopaminergiques (par les likes, les notifications diverses). L’enchaînement de vidéos qui, lorsqu’elles ne sont pas vues en entier, crée un sentiment d’incomplétude cognitive et peuvent « capter notre attention avant même d’engager nos processus de réflexion » souligne le chercheur Mehdi Khamassi[i]. L’incitation à faire défiler sans fin un fil d’actualité, la peur de manquer une information cruciale (#FOMO[1]) sont d’autres phénomènes liés à l’utilisation de boucles addictives.

- Les dark patterns: Interfaces destinées à obtenir l’action recherchée de la part de l’utilisateur d’une manière trompeuse. Ces stratégies qui agissent souvent par la captation de l’attention visent à obtenir des données, encourager à s’inscrire à un service ou à effectuer des achats impulsifs. Elles illustrent clairement la façon dont le design d’éléments interactifs peut, en exploitant des failles attentionnelles, leurrer ou forcer les personnes à agir d’une manière contraire à leurs intentions. Quelques scenarii d’usage de dark patterns :

- la notification Instagram qui ne disparait que lorsque vous avez partagé l’ensemble de vos contacts avec la plateforme (mais est-ce vraiment dans l’intérêt de l’utilisateur ?)

- le bouton Amazon Prime toujours en bonne position pour renouveler l’abonnement alors que le bouton pour décliner change de position constamment et est très difficilement visible

- les flemmes de Snapchat qui utilisent le temps passé à discuter avec une personne sur l’application comme mesure de l’amitié. Si je n’ai pas de flemme en cours avec une personne, sommes-nous encore amis ? Bien que peu appréciée par les utilisateurs, cette fonctionnalité force les jeunes à revenir tous les jours sur l’application

- la difficulté de ne pas consentir (opt-out) à ce que Meta (Facebook, Instagram, Whatsapp…) nourrisse son IA avec vos photos et messages privés. Il vous en coûtera 13 laborieuses étapes pour cet opt-out, alors que votre consentement (opt-in) est obtenu par défaut par la plateforme

Explosion des inégalités

Si la première inégalité fut, pour les foyers les plus modestes, l’impossibilité financière d’acquérir ces petits bijoux technologiques (inégalité rapidement effacée par la sortie de tablettes et téléphones plus accessibles), la seconde fut celle du manque de maîtrise alors que le marché allait être inondé de « produits cognitifs » que ni les parents ni les enfants n’avaient été formés à utiliser. Une troisième inégalité liée au marché du travail et au manque de compétence dans le numérique allait éclater au grand jour. D’un côté, des travailleurs à la tâche, toujours plus nombreux et opérant de manière indépendante pour le compte de plateformes numériques (livraison de repas à domicile, transport de personne, livraison d’achats en ligne, manutention dans les entrepôts), soumis à la pression d’un management algorithmique et aux faibles revenus horaires (Bonini & Trere, 2024). De l’autre, des salaires annuels pouvant atteindre plusieurs centaines de milliers d’euros pour une poignée de petits génies des mathématiques, des statistiques et de la programmation, comme dans la startup OpenAI ou un bon développeur peut prétendre gagner jusqu’à $800K par an, là ou un travailleur de plateforme n’arrivera que très rarement à un SMIC, sans aucune protection sociale.

Vers un appauvrissement informationnel et civilisationnel

Les gens s’informent majoritairement en ligne avec Internet qui est la source principale d’information pour 69% des répondants et la télé pour 64%. Malheureusement pour nous, selon le sociologue Gérald Bronner, « en matière culturelle, nous nous imaginons souvent avoir des appétits plus nobles que ceux qui nous animent en réalité : en France, les gens affirment adorer Arte mais regardent TF1 » (Bronner, 2021, p.293). Et phénomène plus inquiétant, si les deux tiers des 18-24 ans préfèrent échanger avec des personnes partageant leurs opinions, créant ainsi un risque de s’enfermer dans leurs propres convictions, ils sont tout aussi nombreux à s’informer à travers les réseaux sociaux, risquant de s’isoler dans des bulles de filtres générés par la personnalisation de l’information, favorisant ainsi un isolement intellectuel. (Pariser, 2011).

Guerre cognitive et ingérence

Nous avons assisté après 1945 à une baisse de la pression de la conflictualité armée entre les États. Yann Salamon, ingénieur et ancien de l’ANSSI identifie quatre phénomènes concomitants ayant participé à cette désescalade : l’augmentation du coût de la guerre (avec des armements de plus en plus chers à concevoir et à produire) et des retombées (sanctions internationales…), la baisse des profits permis par la guerre avec des richesses de plus en plus immatérielles que les guerres « classiques » ne permettent pas d’acquérir, l’augmentation de la rentabilité de la paix, favorisant une stabilité économique et le glissement dans la culture politique mondiale donnant majoritairement une priorité à la désescalade et au règlement pacifique des différends.

La chine a théorisé trois grandes catégories de guerres non cinétiques dans sa doctrine des trois guerres : la guerre de l’opinion publique (légitimer une intervention, influencer les médias étrangers), la guerre du droit (légitimer les revendications territoriales, s’appuyer sur les procédures légales) et la guerre psychologique (faire croire à une population que son armée serait incapable de s’opposer à l’armée chinoise). « Cette guerre cognitive s’appuie sur les dernières recherches portant sur les fonctions du cerveau liées à la connaissance : la mémorisation, l’apprentissage, le langage, les perceptions. Elle vise à agir sur tous ces aspects du fonctionnement du cerveau » selon Pierre Charon. Si l’on veut dominer le champ de bataille, il faut d’abord dominer le champ informationnel et être capable d’élaborer des récits, de raconter des choses qui n’existent pas ou vont être intentionnellement déformées (i.e. rhétorique). Attaquer les capacités de compréhension de l’ennemi, ses perceptions du réel, ses capacités à comprendre l’environnement dans lequel il évolue constitue un élément clef pour ensuite fragiliser ses convictions.

L’humain au cœur de la cyber-résistance

Cyrille Coelho, spécialiste du facteur émotionnel dans la cybersécurité définit la maturité émotionnelle en cinq étapes, qui sont à mettre en relation avec la construction de l’individu :

- Étape 0 : le déni de ses émotions : Je crois que je contrôle tout par la volonté et je refoule mes émotions. Je n’ai pas besoin du système émotionnel. C’est notamment le cas des très jeunes enfants qui ont une immaturité émotionnelle.

- Étape 1 : la conscience de soi : J’identifie mes émotions, je les nomme, je reconnais leur influence.

- Étape 2 : La maîtrise de soi : Je canalise mes émotions et m’adapte aux situations.

- Étape 3 : La conscience de l’autre : Je détecte et comprends les émotions d’autrui et j’agis en conséquence.

- Étape 4 : La maturité sociale : Je résous les conflits, j’inspire et j’influence les autres pour favoriser leur développement.

Pour l’auteur, tout l’enjeu est de mieux nous comprendre, et mieux comprendre l’attaquant afin de gravir les échelons de la maturité émotionnelle, nécessaire pour développer une cyber-résilience puissante au sein des organisations.

L’empathie artificielle et nouvelles technologies

Un robot ne peut pas faire preuve d’empathie naturellement. Mais le risque, souligne Serge Tisseron, tient plutôt au fait que les robots ont une capacité de plus en plus grande à la simuler. Or, l’être humain a été programmé par l’évolution pour « interagir avec son environnement sur le mode de projection de ses émotions et de ses pensées ainsi que par la construction d’une réciprocité possible ». Ainsi, nous avons tendance à prêter aux robots des émotions et des pensées qu’ils n’ont pas. Une fragilité humaine qui pourrait être utilisée de manière peu éthique par certains concepteurs de robots.

D’autres risques pourraient également survenir si les robots venaient à devenir trop empathiques. Le premier est d’un point de vue de la confidentialité des données, en partageant notre intimité et nos données générées. Le deuxième est d’éprouver des sentiments humains vis-à-vis de lui. Le troisième est de finir par préférer les machines aux humains, comme dans le film de Spike Jonze, « her ».

Pour cultiver sa résilience dans le domaine de la cybersécurité, il est primordial d’organiser régulièrement des simulations et exercices de crise, à la manière des alertes incendies, pour exposer les équipes à des scénarii de stress contrôlés, et compléter chaque exercice avec un débriefing détaillé. Le développement d’une culture de la résilience au sein de l’entreprise pourra être mis en place à travers des programmes de mentorats favorisant ainsi un transfert de connaissances des employés les plus expérimentés vers les autres collaborateurs.

La direction de l’entreprise devra quant à elle adopter une politique de transparence en ce qui concerne les menaces de cybersécurité actuelles et potentielles en informant régulièrement les employés des risques, des

L’homme augmenté

Devons-nous anticiper un affrontement entre l’homo sapiens et la machine, ou relever le défi de notre hybridation avec cette nouvelle intelligence, dite artificielle dont la particularité est d’imiter notre cerveau ? Les interfaces cerveau-machine permettent à un homme paralysé de marcher ou de transmettre ses pensées. Demain, l’IA fera partie intégrante de nous-mêmes. C’est en tous cas l’analyse du psychiatre Raphael Gaillard qui prédit une hybridation de notre cerveau. Nous pourrions ainsi augmenter nos capacités cognitives, de manière naturelle, chimique, technique ou technologique.

Développer l’esprit critique et cultiver le doute

Selon Laurent Alexandre, pour être compétitif à l’air de l’Intelligence Artificielle et préparer nos enfants, il faudra leur donner une solide culture générale afin qu’ils puissent avoir une compréhension globale et holistique des enjeux. Reste à définir ce que l’on entend par culture générale. Pour Jean-Michel Besnier, la culture générale doit favoriser la réflexion, privilégier une certaine lenteur. Elle constitue un lieu de conversation, sans préoccupation utilitaire immédiate, à l’opposé donc de la réactivité demandée par une société dominée par des machines et des automatismes.

Pour le philosophe Marcello Vitali-Rosati dans son ouvrage « l’Éloge du bug », il est aujourd’hui indispensable de refuser la passivité technologique et est plus que jamais nécessaire de reprendre en main les dispositifs que nous utilisons au quotidien. Faire l’éloge du bug, c’est faire naître l’esprit critique en favorisant la bricole, c’est défaire, démonter, pour mieux comprendre les dispositifs et ne plus les subir (Marcello Vitali-Rosati, 2024).

Pour David Colon, il est essentiel d’œuvrer au renforcement de l’esprit critique, notamment en exposant – comme le fait son livre « Propagande » – les ressorts et les techniques de la manipulation pour permettre au plus grand nombre de mieux s’en prémunir et éviter une « propagande totale ».

Éduquer et sensibiliser

Une étude récente réalisée auprès de 5 200 personnes dans quatre pays européens a démontré qu’une information préventive (i.e. prebunking) contre les stratégies classiques de désinformation (par ex. « méfiez-vous des sources douteuses qui voient des complots partout et créent des émotions négatives »), utilisée conjointement à une information rectificative (debunking) pouvait faire chuter la croyance dans les fake news.

Dans une stratégie de cybersécurité, il sera donc recommandé d’associer une stratégie de prévention des principaux risques cyber (social engineering, phishing…) auprès des collaborateurs (par ex. « méfiez-vous des emails envoyés à 17h un vendredi et qui vous transmettent un sentiment d’urgence à agir ») à une stratégie réactive suite à une action risquée (par ex. « vous avez cliqué sur un lien suspect ? Contactez immédiatement votre service IT, déconnectez votre ordinateur d’Internet et du réseau d’entreprise, mais surtout ne l’éteignez pas dans l’hypothèse d’une analyse scientifique de cas »).

Résister à l’aglorithmisation de nos sociétés

Un repas déposé devant la porte de notre maison en quelques dizaines de minutes ; des commandes sur des sites e-commerces livrées chez nous en moins de 24h, dimanche compris ; un réseau de VTC disponible partout, tout le temps ; des recommandations de playlists musicales générées automatiquement ; des fils d’actualités alimentés avec des contenus viraux… Les algorithmes sont tout autour de nous, imprégnant de plus en plus d’aspects de notre vie quotidienne.

Bernard Stiegler, philosophe français, soutenait que nos vies quotidiennes étaient entièrement déterminées par l’automatisation, faisant de nous des automates définis par des mécanismes algorithmiques qui redéfinissent nos comportements sociaux et appauvrissent notre culture. Souhaitons que les poches de résistance communautaires mis en lumière par Bonini et Treré, ainsi que les alternatives naissantes comme les coopératives de livraison, participent à une prise de conscience nécessaire pour repenser notre relation au numérique afin que ces travailleurs ne soient plus considérés comme une variable d’ajustement des modèles algorithmiques.

Des profils psychologiques adaptés à la cybersécurité

Les cinq traits du modèle de personnalité dit des « Big Five » (Goldberg, 1981) peut être utilisé pour évaluer si un individu est plus ou moins vulnérable à des attaques informatiques :

- L’ouverture implique un esprit curieux, créatif et original. Bien que ce trait offre une inclinaison vers l’exploration cognitive permettant de mieux détecter les messages illégitimes, cette facette pourrait également être facilement utilisée par des hackers en proposant un contenu suscitant la curiosité ;

- La conscienciositéimplique l’autodiscipline et le respect des obligations. Une conscience plus développée semble être un atout pour se préserver des attaques cyber (Salgado, 2002) ;

- L’extraversion est la tendance à chercher la stimulation auprès des autres. Une extraversion élevée peut être corrélée à une perception réduite du risque de sécurité lors d’achat en ligne et une diminution de la détection des attaques par phishing (Darwish et al, 2012) ;

- L’agréabilité est la tendance à être compatissant et coopératif. Une personne ayant un haut degré d’agréabilité est plus susceptible d’être manipulée en établissant un lien de confiance avec le hacker ;

- Le neuroticismeest porteur d’instabilité émotionnelle et d’une tendance à éprouver des émotions négatives récurrentes et puissantes.

D’après les professeurs Teboul et Malbos, le profil le plus vulnérable qui résulte de ces modèles de la personnalité aurait une faible ouverture d’esprit, une faible conscienciosité, une forte extraversion, une forte agréabilité et un neuroticisme important. Il conviendrait donc d’éviter ce type de personnalité dans les fonctions hautement sensibles et plus exposées aux attaques. Une entreprise pourrait intégrer dans son processus de recrutement des évaluations « big fives » permettant de mesurer les traits de personnalité dominants des candidats potentiels.

Concevoir des interfaces adaptées

Nos interactions avec les univers numériques se font avec des interfaces digitales qui sont, soit visuelles (ordinateurs ou smartphones), soit auditives (assistants vocaux) et dans de plus rares cas haptiques (robots thérapeutes par exemple). Chacune de nos actions volontaires doit tendre vers un résultat prévisible, permettant d’agir de manière orientée vers un but. Patrick Haggard, spécialiste de l’agentivité, considère qu’elle est un ingrédient central de l’action volontaire. Pour que l’action volontaire puisse se produire, il faut que l’agent, c’est-à-dire l’utilisateur, se sente en contrôle de ses actions et qu’il connaisse les effets probables de ses actions, donc qu’il ait un sentiment d’agentivité.

Réinstaurer et protéger les gatekeepers

Les gatekeepers sont des professionnels de l’information qui sont des intermédiaires de l’espace public. Journalistes, médias indépendants, et, dans une certaine mesure, chercheurs et universitaires. Ils sont chargés de gérer l’accès à une information (et la valider) pour la rendre visible auprès de la population, des institutions et du monde médiatique. Le journalisme télévisé et de presse écrite est chargé d’une fonction de hiérarchisation de l’information et de sélection de ce qui est digne ou pas d’être publié. En tant que gardiens de l’information, les journalistes comme les éditeurs sont donc des rouages fondamentaux de la relation de confiance établie entre les médias et nous. Aujourd’hui, ces médias qui vivent de la publicité doivent résister à devenir des produits d’appel à l’attention (résister à la pression pour produire des formats courts). Leur rôle est essentiel pour pouvoir construire un débat serein sur la base de la confrontation de l’interprétation des faits (voir « post-vérité »).

Réguler les atteintes à nos capacités cognitives

Pour le journaliste Yann Perreau, la politique n’a plus grand-chose à voir avec la démocratie telle qu’elle fut conçue, en Grèce : une agora où tout le monde pouvait s’exprimer à part égale, où l’on tirait parfois au sort les dirigeants. Elle est devenue une scène, comme au théâtre : dramatique et même illusoire, trompeuse. Les politiciens se comportent de plus en plus comme des comédiens, la séduction remplace l’argumentation, le pathos prend la place du logos et de l’ethos. Pourtant, leur rôle est primordial pour assurer la stabilité de nos sociétés et protéger le lien social, confronté à des chamboulements apportés par le numérique d’une ampleur encore jamais vue.

Le législateur devra améliorer sa compréhension globale des enjeux et proposer des règlementations adaptées pour encadrer l’innovation. Ces règlementations pourront concerner l’usage de l’affecting computing, à même de créer des dissonances cognitives chez nos concitoyens, notamment les personnes fragiles ou encore d’imposer un cadre éthique à l’usage du neuromarketing. Certains domaines doivent être absolument sanctuarisés et protégés des tentatives d’usages massifs et illégaux, comme les données personnelles acquises sans consentement et servant à alimenter des modèles d’IA toujours plus gourmands ou la collecte et revente de points de données par des data brokers[1]. Sans quoi nous abandonnerons toute notion de vie privée, pourtant essentielle à notre développement psychique.

Cet article est un résumé de mon mémoire de recherche intitulé « Ingénierie cognitive & cybersécurité :

nos fonctions cérébrales à la merci des cyber-attaques ».

This work © 2025 by Clément Donzel is copyrighted.