L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) publie plusieurs années le Panorama de la Cybermenace dans laquelle il est fait état des grandes tendances de la menace cyber observées au cours de l’année écoulée en France.

À noter que ce Panorama ne contient que les évènements qui ont été portés à la connaissance de l’agence nationale et ne représente pas l’intégralité des événements de sécurité ayant eu lieu sur le territoire Français.

En 2024, le nombre d’événements de sécurité traités par l’ANSSI a augmenté de 15% par rapport à l’année 2023. Au cours de l’année 2024, l’ANSSI a traité 4 386 événements de sécurité, soit 3004 signalements (comportements anormaux ou inattendus) et 1361 incidents (événements de sécurité conduits par des acteurs malveillants).

Cette augmentation peut trouver une explication dans le contexte des Jeux Olympiques de Paris 2024. Dans ce cadre, l’ANSSI a observé des attaques à des fins d’extorsion et d’espionnage stratégique, et une majorité d’attaques à but de déstabilisation menées par des groupes hacktivistes sans qu’aucune de ces attaques n’ait porté atteinte au déroulement de l’événement.

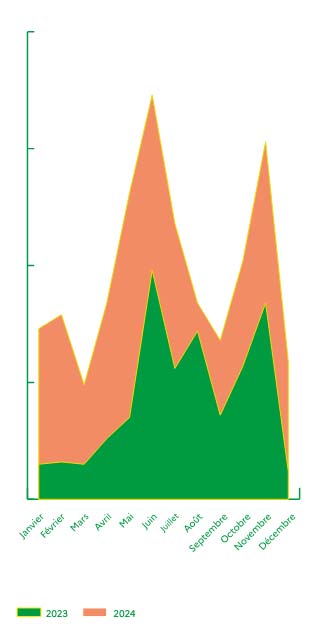

L’année a également été marquée par le nombre et l’impact des vulnérabilités affectant les équipements de sécurité situés en bordure de SI (pare-feu, VPN, etc.), la poursuite des attaques visant la chaîne d’approvisionnement pour atteindre des cibles finales d’intérêt, l’utilisation des réseaux d’anonymisation, un nombre d’attaques par rançongiciel relativement stable versus l’année dernière et enfin une hausse des attaques à but d’espionnage et d’extorsion.

Exploitation de vulnérabilité, utilisation de codes malveillants, moyens d’anonymisation…les cyber-attaquants disposent de moyens et d’outils variés pour s’en prendre aux entités publiques et privées.

On distingue notamment :

L’ANSSI note également cette année une intensification de l’exploitation de vulnérabilités affectant des équipements exposés sur Internet, parmi lesquels figurent des équipements de sécurité mis en place par de nombreuses entités pour sécuriser l’accès distant à leur SI (par exemple des équipements de bordure comme les pare-feux ou des passerelles VPN).

L’agence relève également ces dernières années le développement et l’utilisation des réseaux d’anonymisation. Ces réseaux peuvent être constitués de routeurs compromis, de proxies ou de services VPN commerciaux. La particularité de ces réseaux d’anonymisation réside dans le grand nombre de machines impliquées et l’industrialisation de leur infection.

Aujourd’hui, de nouveaux acteurs apparaissent, en raison de la variété et de la démocratisation des moyens d’attaque. L’écosystème privé se diversifie et rassemble des acteurs aussi variés que des entreprises privées, des mercenaires ou des attaquants louant leurs services au plus offrant (hackers for hire) et des prestataires travaillant au profit d’États.

Comme nous l’a montré l’affaire Pégasus, le ciblage des appareils mobiles représentent des équipements d’intérêt pour le renseignement et l’espionnage du personnel politique, de journalistes, d’opposants ou de responsables d’ONG. Pour s’en prémunir, l’ANSSI réitère quelques conseils pratiques de sécurité informatique comme la nécessité d’une séparation stricte entre les usages professionnels et personnels, ou l’emploi de moyens spécifiques à certains usages pour espérer réduire l’exposition à ces menaces. Un redémarrage régulier du support peut par ailleurs permettre de limiter les impacts d’une compromission non persistante, en forçant l’attaquant à réinfecter le support.

En cybersécurité, nous distinguons traditionnellement quatre types de motivations distinctes chez les cyber-attaquants :

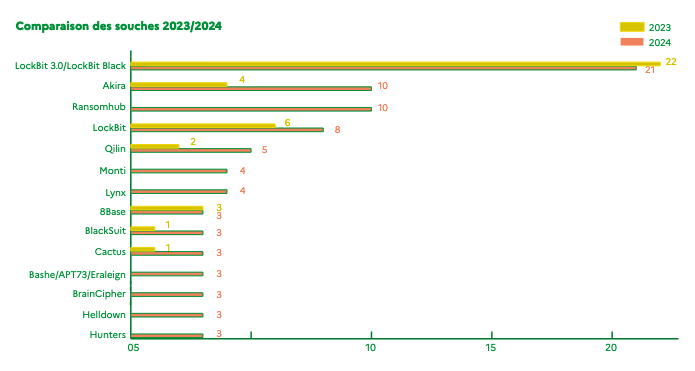

En 2024, la menace portée par les cybercriminels a été principalement caractérisée par des attaques visant à obtenir des rançons, via des fuites de données et des attaques par rançongiciel (i.e. la fameuse attaque du Crypt’n’Leak, je chiffre les données et je les fais fuiter sur le dark net). Cette menace a constitué un risque global et quotidien pour toutes les entités françaises.

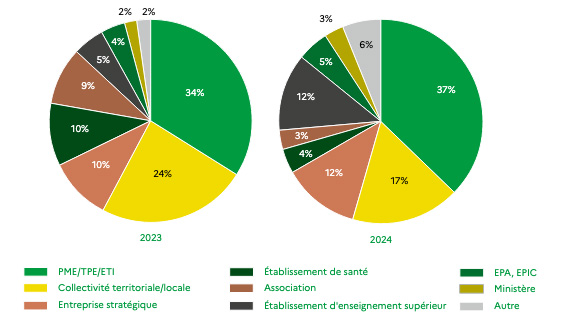

Parmi les victimes de rançongiciels identifiées par l’ANSSI, les PME/TPE/ETI (37 %), les collectivités territoriales (17 %), ainsi que les établissements d’enseignement supérieur (12 %) et les entreprises stratégiques (12 %) ont été plus particulièrement touchés, avec des conséquences souvent très graves sur leur fonctionnement, leur réputation et leur continuité d’activité.

Les attaques avec comme objectif la déstabilisation ont été particulièrement nombreuses au cours de 2024. Généralement l’œuvre de groupes hacktivistes cherchant à attirer l’attention, on retiendra notamment le sabotage de petites installations industrielles comme l’arrêt pendant quelques heures d’un parc éolien entrainant pour la victime une perte financière de quelques milliers d’euros ou de centrales micro-électriques.

Les attaques par DDoS ont également augmenté fortement par rapport à l’année dernière. Notre hébergeur national OVH en a notamment fait les frais.

Les attaques dans un but d’espionnage s’inscrivent généralement sur le temps long et nécessitent des moyens importants. Elles sont ainsi souvent pilotées par des États.

En 2024, des modes opératoires d’attaque réputés liés aux intérêts stratégiques russes ont été employés pour des compromissions à but d’espionnage et par la recherche d’informations pouvant soutenir les efforts militaires ou diplomatiques russes.

Les modes opératoires associés par différents éditeurs de sécurité à la Chine auraient été employés pour cibler le secteur du transport maritime en Europe. Le secteur des télécommunications dans son ensemble est ciblé de façon régulière et importante par les groupes d’attaquants également réputés liés à la Chine.

Des acteurs offensifs réputés iraniens ont quant à eux été associés à des opérations d’espionnage à l’encontre de think tanks, d’organismes de recherche d’universités françaises.

Parmi les mesures de défense en profondeur, la segmentation réseau interne est un moyen efficace pour réduire les possibilités de latéralisation de l’attaquant et faciliter la détection d’actions malveillantes. Elle peut notamment être mise en œuvre par l’utilisation de mécanismes réseau tel que le VLAN privé, associé à des règles de filtrage.

Les moyens d’authentification constituent également un élément central de la sécurisation du SI. L’ANSSI constate que certains moyens d’authentification comme le TOTP ou l’utilisation d’une application tierce sont désormais contournés par les attaquants au moyen de nouvelles techniques. Il convient de préférer une authentification forte utilisant l’emploi de certificats ou de clés de sécurité.

Enfin, l’ANSSI rappelle l’importance de disposer de sauvegardes, y compris hors ligne (➡️ c’est là ou l’offre de sauvegarde de Synology peut être non seulement pertinente mais même indispensable).

Enfin, et pour conclure ce Panorama des risques de cybersécurité, je vous recommande de lire les excellents conseils de Serge Misik, RSSI de Paris Ouest la Défense (POLD).